Die Migration virtueller oder containerisierter Workloads zwischen Umgebungen mag unkompliziert erscheinen. Teams, die für das Management der Systemverfügbarkeit, die Durchsetzung von Richtlinien und die Sicherung des East-West-Datenverkehrs verantwortlich sind, stellen jedoch häufig fest, dass es sich um einen komplexen Prozess handelt. Geringfügige Unterschiede im Verhalten von Hypervisoren, die inkonsistente Anwendung von Richtlinien und blinde Flecken im Datenverkehr können zu Risiken führen, die nicht immer offensichtlich sind – und zwar erst, wenn es fast zu spät ist.

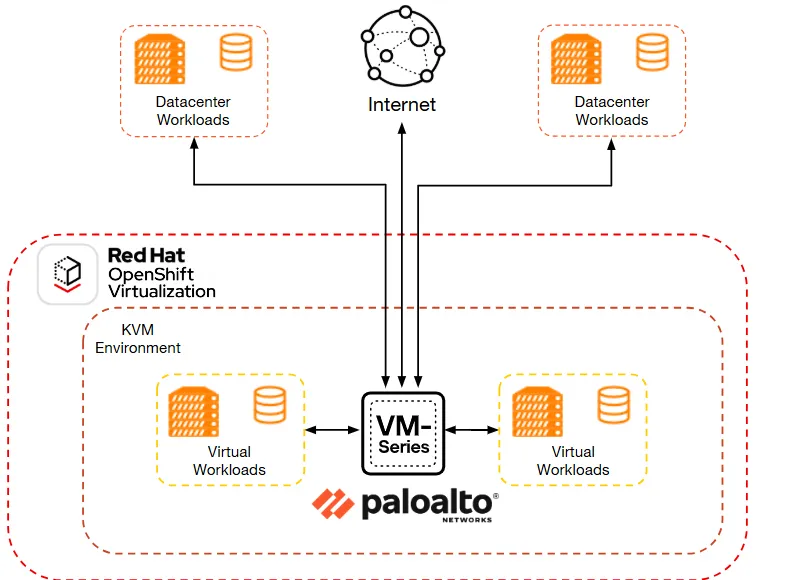

Red Hat OpenShift Virtualization, in Kombination mit den Software-Firewalls der VM-Serie von Palo Alto Networks, hilft, diese Komplexitäten dort zu beheben, wo sie normalerweise auftreten.

OpenShift Virtualization optimiert die Modernisierung und das Lifecycle-Management von VM-basierten Workloads auf einer Kubernetes-nativen Plattform. VM-Series ergänzt dies mit konsistenter, anwendungsgerechter Netzwerksicherheit in virtualisierten Umgebungen und unterstützt Teams bei der Durchsetzung von Richtlinien und der Bewahrung von Transparenz, auch bei einer weiterentwickelten Infrastruktur.

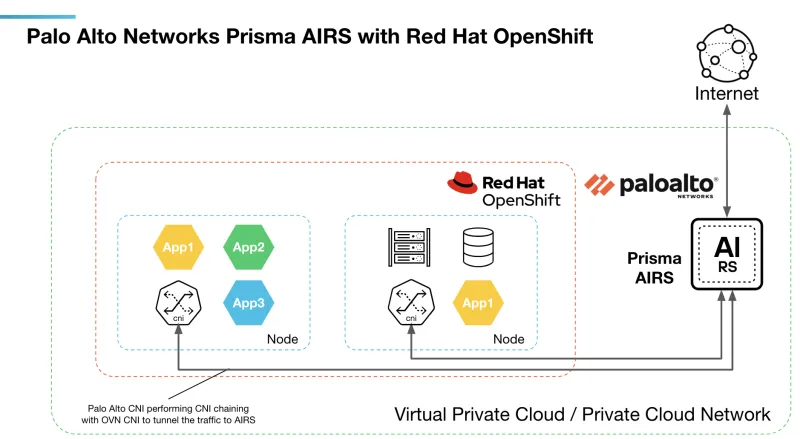

Darüber hinaus ermöglicht die mit Prisma AIRS™ integrierte Red Hat OpenShift Lösung den Einsatz von KI-gestützter Bedrohungsprävention für den Runtime-Netzwerkschutz bei sämtlichen auf OpenShift-Clustern ausgeführten, containerisierten Workloads.

Das operative Spannungsverhältnis:

Viele Unternehmen arbeiten zwangsläufig in hybriden Umgebungen, nicht weil sie es bevorzugen. Investitionen in Virtualisierung bestehen neben containerisierten Anwendungen, und von den Teams wird erwartet, dass sie beide mit gleicher Zuverlässigkeit unterstützen. Die operative Herausforderung besteht nicht nur darin, diese Bereiche zu überbrücken, sondern auch darin, Sicherheitsrichtlinien, Tools oder Transparenz nicht zu fragmentieren.

Heutzutage migrieren Workloads zwischen Private Clouds, Public Clouds oder Rechenzentren, die jeweils unterschiedliche Workload-Formfaktoren aufweisen, darunter physische, virtuelle und containerisierte Workloads. Dies bietet Kunden zwar eine erhebliche Flexibilität, verschärft aber das Problem der Durchsetzung einer einheitlichen Sicherheitsstrategie. So werden Migrationen zu Risikofaktoren. Richtlinienlücken, inkonsistente Segmentierung oder blinde Flecken auf East-West-Netzwerkebene können zu unentdeckten lateralen Bewegungspfaden für Bedrohungen führen.

Strategische Optimierung

Mit OpenShift Virtualization können VMs mithilfe des Open Source-Projekts KubeVirt vollständig unterstützt und integriert auf einer Kubernetes-Plattform ausgeführt werden. So können Unternehmen VM- und Container-Workloads in OpenShift-Clustern konsolidieren und gleichzeitig konsistente Bereitstellung, Skalierung und Lifecycle-Kontrolle gewährleisten. VMs werden auf dem KVM-basierten Hypervisor gehostet und über eine intuitive, auf gängigen Kubernetes-APIs basierende Webschnittstelle gemanagt.

Die Software-Firewalls der VM-Serie von Palo Alto Networks weiten den Schutz von Layer 7-Bedrohungen auf diese Umgebung aus. Diese Software-Firewalls setzen granulare Richtlinien auf Anwendungsebene durch, führen Datenverkehrsinspektion in Echtzeit durch und unterstützen dynamische Updates mithilfe von Automatisierung.

Diese Architektur bietet folgende Vorteile:

- Konsistente East-West-Segmentierung mit Software-Firewalls der VM-Serie zur Isolierung des Datenverkehrs zwischen VMs.

- Richtliniendurchsetzung über Architektur oder Strata Cloud Manager (SCM) mit zentralisiertem, skalierbarem Management in mehreren Clustern, mit Red Hat Ansible Automation Platform Modulen, die eine automatische Firewall-Provisionierung und Richtlinienbereitstellung bei Infrastrukturänderungen ermöglichen.

- Workload-übergreifende, geteilte Transparenz, Korrelation der OpenShift-Netzwerktelemetrie mit Datenverkehrsprotokollen der VM-Serie.

Optimierung von Red Hat OpenShift mit Prisma AIRS

Mit Prisma AIRS-Support für Red Hat OpenShift können Kunden mit Prisma AIRS containerisierte und KI-Apps schützen, die auf Red Hat OpenShift Clustern ausgeführt werden. Weiterhin können sie Transparenz und Runtime-Sicherheit vor ungepatchten und unbekannten Bedrohungen bieten und so einen konsistenteren Sicherheitsstatus in sämtlichen Clouds und in Hybrid Cloud-Umgebungen durchsetzen. Prisma AIRS kann mit Architektur und Strata Cloud Manager (SCM) gemanagt werden. So erhalten Netzwerksicherheitsteams eine vertraute Oberfläche und Funktionen über eine zentrale Konsole.

Red Hat OpenShift kann in Prisma AIRS integriert werden. Für den Kunden bietet das die folgenden Vorteile:

- Skalieren der Netzwerksicherheit bei gleichzeitiger digitaler Transformation.

- Schutz von containerisierten und KI-Apps vor bekannten, unbekannten, grundlegenden und KI-spezifischen Bedrohungen.

- Härtung der Sicherheit von Anwendungen auf einfache Weise mit zentralisiertem Management und konsistenten Tools.

Strategische Auswirkungen

Für erfahrene technische Führungskräfte sind die Vorteile dieser Integrationen von grundlegender strategischer und nicht nur taktischer Natur. Zu den wichtigsten Vorteilen gehören:

- Vereinfachung der Infrastruktur durch Zusammenführung von VM- und Container-Management in einer einzigen Plattform

- Effektivere Bedrohungseindämmung durch konsistente Mikrosegmentierung und Kontrolle

- Optimiertes Management und anhaltende Sicherheit bei Cloud-Migrationen oder Rechenzentrumskonsolidierungen.

Sicherheitsteams werden einheitlicher, während Operations-Teams Kontrolle und Performance behalten. Das Ergebnis ist eine gemeinsame Control Plane, die die hybride Natur moderner Unternehmens-IT widerspiegelt.

Use Case: Workload-Migration mit integrierter Sicherheit

Beim Beginn des Übergangs von Legacy-Virtualisierungsplattformen hin zu einer cloudnativen Architektur ist die Migration von VMs zu OpenShift Virtualization ein praktischer und strategischer Weg zur Modernisierung. Diese Migrationen umfassen oft mehrere Vertrauenszonen und erfordern eine verschlüsselte Kommunikation, eine Überprüfung des Datenverkehrs zwischen VMs sowie eine erneute Validierung der Sicherheitsrichtlinien.

Der Einsatz von OpenShift Virtualization mit Prisma AIRS löst dieses Problem durch:

- Erhalt des End-to-End-Sicherheitsstatus bei Workload-Übergängen

- Sicherung des Datenverkehrs während der Übertragung mit kontrollierten Ingress- und Egress-Richtlinien, die von der VM-Serie durchgesetzt werden.

- Ermöglichung der Portierbarkeit von Lizenzen mittels Flex Credits, wobei Guthaben von stillgelegten Firewalls erneut zugewiesen werden können und die Provisionierung an neuen Zielen vereinfacht wird.

Dies senkt den operativen Aufwand und reduziert die Risiken während der Migrationszeit, was häufig Punkte mit hohem Risiko sind.

Use Case: zentralisiertes Management und einheitliche Richtlinien

Eine der ständigen Herausforderungen in hybriden Infrastrukturen ist das Durchsetzen einer konsistenten Sicherheitsrichtlinie für unterschiedliche Workload-Typen. Container können über CI/CD-Pipelines gemanagt werden, während VMs weiterhin auf traditionellen Bereitstellungspfaden basieren. Diese Asymmetrie führt häufig zu unterbrochenen Sicherheitslagen, die noch durch die Tatsache verschärft werden, dass herkömmliche Sicherheitstools keinen Einblick in den East-West-Datenverkehr innerhalb von Container-Clustern haben. Dies ist eine kritische Lücke: Gartner prognostiziert, dass bis 2027 über 75 % der KI-Anwendungen in Containern ausgeführt werden.

OpenShift Virtualization unterstützt Sie bei der Bewältigung dieser Herausforderung, indem es das Deployment-Modell standardisiert und VMs in dasselbe Kubernetes-native Management-Framework integriert, das für Container-Workloads verwendet wird. Statt VMs separat mit herkömmlichen Hypervisor-spezifischen Tools zu verwalten, können Teams VMs mithilfe derselben APIs, deklarativen Konfigurationen und Automatisierungs-Pipelines definieren, planen, überwachen und skalieren, die auch ihre Container steuern.

Zur Vervollständigung dieses einheitlichen Ansatzes erweitern Lösungen wie Prisma AIRS die Zero-Trust-Sicherheit und die KI-gestützte Bedrohungsprävention sowohl auf containerisierte als auch auf virtualisierte Workloads auf OpenShift. Durch den Schutz des Runtime-Netzwerks mit vollem Einblick in den Intracluster-Datenverkehr ermöglicht Prisma AIRS eine konsistente Richtliniendurchsetzung für Sicherheit und Mikrosegmentierung für sämtliche Workload-Typen, unabhängig davon, ob es sich um traditionelle Container, über OpenShift Virtualization verwaltete VMs oder neue KI-Anwendungen handelt. Durch diese Kombination müssen Infrastrukturteams keine parallelen Systeme für den Betrieb oder die Sicherheit unterhalten. Sie erreichen echte Konsistenz in ihrer hybriden Infrastruktur und sind gleichzeitig sowohl vor bekannten Bedrohungen als auch vor Zero-Day-Angriffen auf Anwendungsebene geschützt.

Admins können diese Kontrollen über Palo Alto Networks Architektur oder Strata Cloud Manager (SCM) verwalten und gleichzeitig weiterhin die nativen OpenShift-Tools für die Workload-Orchestrierung verwenden. Ansible Automation Platform kann auch eine Brücke zwischen diesen Management-Domains schlagen und ermöglicht es Teams, Firewall-Konfigurationen und Sicherheitsrichtlinien innerhalb ihrer bestehenden CI/CD-Pipelines zu automatisieren. Diese Aufgabentrennung sorgt für Übersicht und reduziert gleichzeitig die Tools.

Implementierungshinweise

Mit dieser Architektur werden VM-Firewalls als VMs in OpenShift Virtualization bereitgestellt, die auf KVM-Hypervisors ausgeführt werden. Jede Firewall-Instanz kann den Datenverkehr überprüfen, der über das Software-Defined Network (SDN) von OpenShift geleitet wird, wobei Richtlinien dynamisch auf der Basis von Labels, Namespaces oder Service-Identität durchgesetzt werden.

Dies ermöglicht:

- Richtliniendefinitionen, die Workloads und nicht IP-Adressen folgen

- Automatisierte Durchsetzungsänderungen, die von GitOps-Workflows gesteuert werden

- Überprüfung des Datenverkehrs in Echtzeit, einschließlich TLS-Entschlüsselung, Anwendungsidentifikation (App-ID) und Zugriffskontrollen auf Basis von Nutzer-IDs

Diese Funktionen sind entscheidend für die Unterstützung regulierter Workloads oder Umgebungen, in denen Auditierbarkeit und Segmentierung nicht verhandelbar sind.

Zusammenfassung

Die Herausforderung der hybriden Infrastruktur bleibt weiterhin bestehen. Wenn überhaupt, wird die Komplexität durch die schnelle Einführung containerisierter Anwendungen und KI-Workloads noch größer. Unternehmen benötigen praktische Lösungen für eine Modernisierung, ohne dabei bestehende Virtualisierungsinvestitionen aufzugeben oder die Sicherheit zu beeinträchtigen.

OpenShift Virtualization bildet die operative Basis, indem es VMs in die Kubernetes-native Welt integriert und eine einheitliche Plattform schafft, auf der Infrastruktur-Teams sowohl traditionelle als auch cloudnative Workloads durch konsistente APIs, deklarative Konfigurationen und Automatisierungs-Pipelines verwalten können. Da sich die Workloads jedoch weiterentwickeln und vervielfachen, reicht eine Standardisierung allein nicht aus.

Hier runden die ergänzenden Sicherheitslösungen von Palo Alto Networks das Bild ab. Software-Firewalls der VM-Serie bieten eine tiefgreifende, anwendungsorientierte Überprüfung und Durchsetzung von Layer 7-Richtlinien für virtualisierte Workloads, während Prisma AIRS die KI-gestützte Bedrohungsprävention und den Runtime-Schutz auf containerisierte Anwendungen ausweitet, einschließlich der aufkommenden Welle von KI-Workloads. Beide Lösungen können in OpenShift integriert werden und bieten eine konsistente Sicherheitsstrategie durch ein zentralisiertes Management über Vision oder Strata Cloud Manager (SCM).

Durch diese Kombination können Unternehmen einheitliche Sicherheitsrichtlinien in ihrem gesamten hybriden Umfeld durchsetzen. Dies gilt sowohl für den Schutz von Legacy-VMs während der Migration als auch für den Schutz moderner Microservices. Außerdem erhöht es die Sicherheit von KI-Anwendungen. Mit den Modulen von Ansible Automation Platform zur Überbrückung von Betriebs- und Sicherheitsbereiche können Teams Sicherheit in ihre CI/CD-Pipelines und GitOps-Workflows einbetten. So wird der Schutz zu einem integralen Bestandteil des Entwicklungs-Lifecycles und nicht zu einer nachträglichen Maßnahme.

Zusammen bieten diese Plattformen das, was Unternehmen tatsächlich benötigen: eine zentrale Control Plane für Abläufe und eine effektive Sicherheits-Engine, die sich an die Realität der Workloads anpasst und nicht umgekehrt. Sie erhalten die Flexibilität einer offenen Infrastruktur mit der Sicherheit von Zero Trust. So kann Ihr Unternehmen aktuelle Workloads zuverlässig handhaben und ist gleichzeitig auf die Zukunft vorbereitet.

Es ist an der Zeit, die Modernisierung der Infrastruktur mit der Sicherheitsentwicklung in Einklang zu bringen. Weitere Informationen finden Sie in diesen zusätzlichen Ressourcen:

- [Lösungsprofil] Software-Firewalls der VM-Serie und Red Hat OpenShift Virtualization

- [Webseite] Sicherung von Red Hat Clustern mit Prisma AIRS Runtime Security zur Implementierung von Zero Trust für containerisierte und KI-Apps

- [Blog-Beitrag] Prisma AIRS hilft beim Schutz von Containern und KI-Apps, die auf Red Hat OpenShift ausgeführt werden

- [Red Hat Ecosystem Catalog] Software-Firewalls der VM-Serie von Palo Alto Networks

- [Red Hat Ecosystem Catalog] Automatisierte Konfiguration mit Red Hat und Palo Alto Networks

- [Webseite] Red Hat OpenShift Virtualization

- [Blog-Beitrag] Palo Alto Networks VM-Serie verbessert die Sicherheit für virtualisierte Workloads auf Red Hat OpenShift Virtualization

- [Use Case-Dokumentation] Integrations-Guide für Technologiepartner

- [Lösungsprofil] Prisma AIRS und Red Hat OpenShift

Ressource

15 Gründe für die Einführung von Red Hat OpenShift Virtualization

Über den Autor

Simon is a passionate technologist, with over 25 years of experience working in the enterprise IT and cloud technologies space. Simon’s career trajectory has seen him working with a multitude of transformative technologies within the cloud and enterprise computing space, allowing him to stay at the forefront of industry trends.

Beyond his professional achievements, Simon is an advocate for technology's role in driving business innovation and efficiency. Simon's contribution to the field of enterprise IT and cloud technologies is not just through his work at Red Hat OpenShift but also through his active participation in various IT community forums, publications, and events.

Ähnliche Einträge

Accelerating VM migration to Red Hat OpenShift Virtualization: Hitachi storage offload delivers faster data movement

Achieve more with Red Hat OpenShift 4.21

Can Kubernetes Help People Find Love? | Compiler

Scaling For Complexity With Container Adoption | Code Comments

Nach Thema durchsuchen

Automatisierung

Das Neueste zum Thema IT-Automatisierung für Technologien, Teams und Umgebungen

Künstliche Intelligenz

Erfahren Sie das Neueste von den Plattformen, die es Kunden ermöglichen, KI-Workloads beliebig auszuführen

Open Hybrid Cloud

Erfahren Sie, wie wir eine flexiblere Zukunft mit Hybrid Clouds schaffen.

Sicherheit

Erfahren Sie, wie wir Risiken in verschiedenen Umgebungen und Technologien reduzieren

Edge Computing

Erfahren Sie das Neueste von den Plattformen, die die Operations am Edge vereinfachen

Infrastruktur

Erfahren Sie das Neueste von der weltweit führenden Linux-Plattform für Unternehmen

Anwendungen

Entdecken Sie unsere Lösungen für komplexe Herausforderungen bei Anwendungen

Virtualisierung

Erfahren Sie das Neueste über die Virtualisierung von Workloads in Cloud- oder On-Premise-Umgebungen